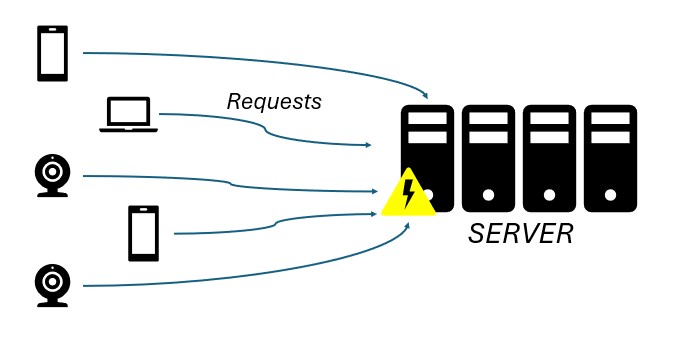

Come già trattato nel precedente articolo della serie, le comunicazioni sul web fra server e client avvengono secondo l’architettura REST che prevede che requests inviate dal client ricavano opportune response dal server.

Gli attacchi DOS (Denial Of Services) hanno lo scopo di interrompere i servizi offerti dai server. Per mettere in atto il proprio scopo gli attacchi DOS utilizzano una serie di richieste ripetute in brevi lassi di tempo.

Tuttavia, poiché le richieste vengono effettuate sempre dallo stesso dispositivo, queste sono facilmente riconoscibili e possono essere ignorate dai server che possono difendersi da questo tipo di attacco.

L’attacco DDOS

La doppia lettera D all’inizio del nome dell’attacco è tutt’altro che indifferente. La scelta del nome, infatti, è volta ad indicare che le richieste multiple vengono effettuate da dispositivi differenti (Distributed Denial Of Services).

Per attuare un attacco DDOS infatti, l’attaccante si serve di diversi dispositivi che effettuano richieste di rete nello stesso istante.

Ovviamente, il malintenzionato che lancia l’attacco non è in possesso di un così vasto numero di dispositivi, infatti egli controlla dispositivi altrui connessi ad internet e li sfrutta a proprio vantaggio.

Dispositivi “zombie”

Per iniziare, il soggetto che vuole effettuare un attacco DDOS distribuisce virus di tipo BOT. Tali virus, una volta installati su un dispositivo, sono in grado di compiere azioni ripetitive (per esempio richieste HTTP).

Si crea così un insieme di dispositivi “zombie” detto BOTNET che, inizialmente, non risentono degli effetti del virus intallato che sarà attivato solamente al momento opportuno e li renderà complici dell’attacco.

I dispositivi “zombie” sono solitamente dispositivi con scarsi livelli di sicurezza informatica ma in grado di effettuare richieste di rete. Ne sono esempio i dispositivi IoT (lampadine intelligenti, elettrodomestici, etc).

Strategie di difesa dall’attacco DDOS

Difendersi da un attacco DDOS non è cosa semplice, tuttavia si possono applicare varie strategie di difesa per limitare i danni subiti.

In primo luogo, possedere una rete di server con stesse funzioni dislocati in diverse aree geografiche permette di far entrare in gioco i server non soggetti all’attacco in modo da supplire alla mancanza del server attaccato.

In secondo luogo, una corretta gestione e dislocazione delle richieste permette di arginare attacchi di dimensioni non eccessive. Nel momento in cui un server riceve troppo richieste, queste sono dirottate verso altri server secondari evitando il sovraccarico di quello principale.

Attacchi DDOS nel recente periodo

Uno dei più importanti e tangibili attacchi DDOS avvenne nel 2016 ai danni dell’azienda DynDNS, azienda che si occupava di fornire DNS dinamici. Con il termine DNS si indica un sistema che associa nomi scelti agli indirizzi IP dei dispositivi della rete.

Risentirono dell’attacco anche alcuni famosi siti internet fra cui Twitter, PayPal, Amazon, Spotify e Netflix che usufruivano dei servizi di DynDNS. Non potendo infatti associare gli URL dei siti web agli indirizzi IP tali siti risultarono irraggiungibili. L’intero attacco venne documentato anche su una pagina del sito dell’azienda.

La particolarità dell’attacco fu proprio quella di utilizzare per la prima volta dispositivi IoT come membri della botnet. Tutto all’insaputa dei proprietari dei dispositivi.