Principios generales del ataque MITM

Muchos ataques informáticos tienen como objetivo el robo o la manipulación de datos. Sin embargo, a menudo puede resultar complicado robar datos de un servidor web, ya que este último cuenta con diversos sistemas de protección.

Para superar este «inconveniente», los ciberdelincuentes suelen intentar interceptar los datos en el momento en que están más expuestos, es decir, durante su «viaje a través de la red» antes de que lleguen al servidor.

Consideremos lo que sucede a nivel informático durante una operación común de inicio de sesión:

- El usuario introduce sus datos (nombre de usuario y contraseña) en la página web.

- Al presionar el botón de LOGIN, el usuario realiza una solicitud HTTP al servidor que aloja el sitio web y solicita acceso enviando sus credenciales en la solicitud.

- El usuario es autenticado si las credenciales enviadas son correctas.

Desde el punto 2, es evidente que, en el momento en que el usuario envía sus credenciales en la solicitud HTTP, estas están más expuestas durante su tránsito por la red.

Es precisamente en este breve lapso de tiempo cuando un posible atacante, accediendo a la red, puede interceptar los datos del usuario y llevar a cabo el robo. Esta situación ilustra el origen del nombre del ataque informático: Man In The Middle (MITM).

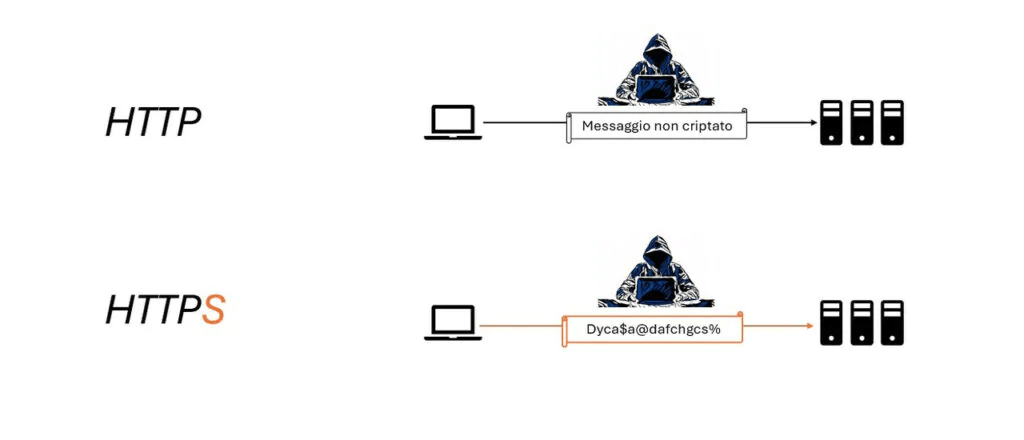

La diferencia entre HTTP y HTTPS

Una primera forma de protección contra los ataques MITM es la comunicación a través del protocolo HTTPS, donde la «S» al final del acrónimo es muy importante. La letra «S» significa «secure» (seguro) e indica que un sitio web utiliza la versión segura del protocolo HTTP, reduciendo así el riesgo de exposición de los datos.

Si en el protocolo HTTP los datos entre el emisor y el receptor se transmiten «en claro», con el uso del protocolo HTTPS los datos se cifran antes de ser transmitidos y, además, se verifica la confiabilidad del emisor y receptor mediante certificados adecuados.

Para entender mejor cómo los atacantes pueden evadir la seguridad de HTTPS, es necesario comprender a grandes rasgos el funcionamiento de los certificados mencionados anteriormente.

Certificados y confiabilidad de los sitios

Comencemos con las siguientes consideraciones:

- Cada sitio web confiable posee un certificado que es emitido por una Autoridad de Certificación (CA) independiente.

- Cada usuario que desea comunicarse con un sitio web específico, antes de establecer una sesión de comunicación, solicita el certificado del sitio para verificar su confiabilidad.

- La solicitud y recepción del certificado permiten establecer una comunicación cifrada (y por lo tanto segura) entre el usuario (cliente) y el sitio web (servidor).

Aquellos que deseen profundizar en el mecanismo de los certificados pueden hacerlo en el siguiente enlace.

Los atacantes que desean llevar a cabo ataques MITM intentan eludir el sistema de seguridad de los certificados para acceder a los datos no cifrados, ya que intentar descifrar los datos sin poseer la clave de descifrado sería demasiado costoso en términos de tiempo y recursos.

Evasión de la seguridad y estrategias de defensa

Existen varias técnicas para eludir la seguridad de una red. A continuación, se describen algunas.

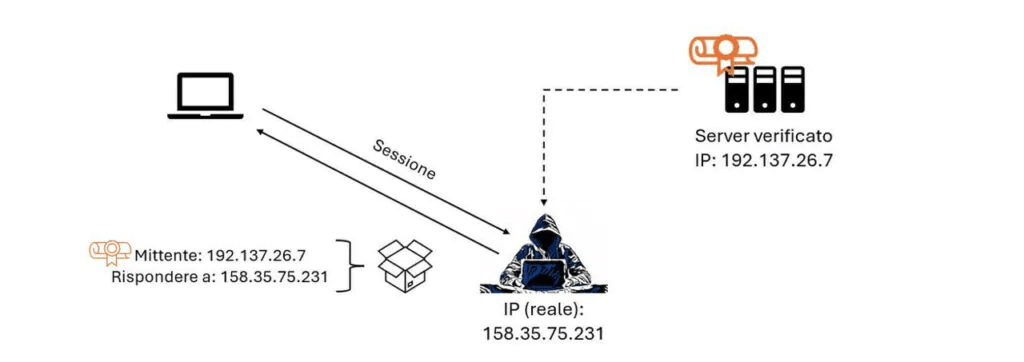

Técnica 1 – IP spoofing

En la web, cada dispositivo es identificado por una especie de «matrícula» llamada dirección IP del tipo xxx.xxx.xxx.xxx, donde cada tripleta xxx toma valores entre 0 y 255. Sin embargo, la dirección IP asociada a un dispositivo generalmente se asigna de manera aleatoria y puede ser modificada.

El autor del ataque informático se hace pasar por un sistema confiable falsificando la dirección IP de sus paquetes de datos enviados a la red y reemplazándola por la de un sitio confiable.

Una vez que ha ingresado a la red y al sistema, el atacante es clasificado como una entidad «confiable» y es libre de realizar diversas acciones maliciosas.

Una solución para limitar los intentos de IP spoofing consiste en filtrar todos los paquetes de datos entrantes y salientes del dispositivo. En particular:

- El filtrado de entrada verifica que la IP de origen de los paquetes esté asociada a una fuente verificada.

- El filtrado de salida verifica las direcciones IP a las que los paquetes están dirigidos y compara su correspondencia con las direcciones de entrada.

Generalmente, las actividades de filtrado de paquetes son tareas confiadas al firewall.

Profundización

El IP spoofing también se utiliza en ataques DDoS para enmascarar la IP de la botnet, permitiendo que cada dispositivo de la botnet asuma una dirección IP diferente.

Técnica 2 – Replay

El ataque de tipo replay ocurre cuando un atacante intercepta una comunicación proveniente de un dispositivo de la red, la bloquea y luego intenta reenviarla posteriormente, haciéndose pasar por el remitente.

Para limitar este tipo de ataque, es posible utilizar marcas de tiempo de sesión (timestamp) que detectan de inmediato si se producen retrasos de comunicación potencialmente peligrosos.

Ataques MITM a gran escala

Para demostrar cuán extendidos y peligrosos pueden ser los ataques MITM, basta con referirse a un informe de Europol de 2015 que describe el desmantelamiento de una red de delincuentes. Los criminales utilizaban ataques MITM para obtener acceso a las credenciales de cuentas de correo electrónico de diversas empresas. Una vez obtenida dicha información, los criminales podían generar solicitudes de pago dentro del sistema empresarial y desviar grandes sumas a cuentas no rastreables.